Bypass bloqueo sin. Cómo eludir las prohibiciones de TI en el trabajo

Desde la primavera de 2014, se aplica en Rusia la Ley de Censura de Internet, que otorga el derecho a varios departamentos a bloquear tanto páginas web individuales como sitios completos sin una decisión judicial. Por el momento, el acceso a decenas de recursos de información está cerrado en el territorio de la Federación Rusa. Pero inmediatamente después de la adopción de esta ley, también hubo formas de hacerlo, se propusieron muchas, desde simples, accesibles para cualquier usuario, hasta técnicamente complejas, pero con bonificaciones adicionales.

Servicios de Google

También puede ver sitios prohibidos con la ayuda de algunos servicios de google. Si va a la página del traductor de Google, pegue un enlace a la traducción en el cuadro de traducción y presione la tecla Intro, se abrirá la página deseada. Para la correcta visualización del contenido, es conveniente seleccionar el método de visualización "Original".

También puede utilizar el caché de Google. Para hacer esto, simplemente abra la pantalla principal. pagina de google y copie el enlace deseado en la barra de búsqueda, agregando "caché:" a la izquierda sin comillas, luego presione Entrar.

Una seria desventaja de este método es la incapacidad de ver las imágenes bloqueadas, así como el contenido interactivo de los sitios. Si las redes sociales de repente se incluyen en la lista negra y surge la pregunta de cómo evitar el bloqueo de VKontakte, por ejemplo, entonces los servicios de Google no ayudarán aquí. Solo son adecuados para ver texto en páginas estáticas.

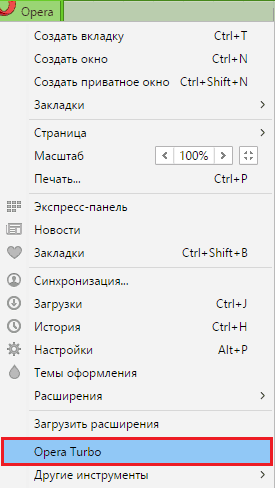

Navegador Opera en modo turbo

La forma más fácil de visitar sitios prohibidos en Rusia es activar el modo turbo en el navegador Opera. En este caso, el tráfico no irá directamente, sino a través de los servidores de Opera. Inicialmente, esta tecnología fue creada para acelerar la carga de páginas web, pero resultó ser efectiva para vencer la censura. Las versiones móviles de los navegadores Opera y Chrome también admiten el modo turbo.

Las desventajas de este método incluyen el hecho de que el modo turbo no oculta la dirección IP del usuario. Además, la compresión de imágenes puede degradar su calidad.

El navegador Yandex también tiene un modo turbo, pero por razones obvias es poco probable que sea efectivo como herramienta para combatir las restricciones de censura.

Anonimizadores

Los anonimizadores son sitios web especiales diseñados, como puede adivinar por el nombre, para navegar de forma anónima. Con su ayuda, también puede evitar el bloqueo de sitios o acceder a los recursos de Internet en los que fue prohibido. Algunos anonimizadores también le permiten seleccionar el país a través del cual irá el tráfico. En este caso, el sitio al que está accediendo lo tomará por un usuario de ese país.

El funcionamiento de los anonimizadores es muy sencillo. Solo necesita ir a dicho sitio e ingresar la dirección de la página deseada en el campo ubicado en el sitio.

Los anonimizadores pueden estar llenos de peligros: el propietario de dicho servicio tiene la capacidad de interceptar los datos transmitidos por el usuario, incluidos los inicios de sesión y las contraseñas de los sitios. Para proteger sus datos personales, se recomienda utilizar un animador compatible con la función de conexión segura (SSL).

Complementos del navegador

Chrome y Firefox le permiten instalar complementos adicionales que amplían la funcionalidad del navegador. Hay complementos para eludir la censura.

Uno de los complementos más efectivos pero simples es Cauteloso. Al usarlo, solo necesita hacer clic en el botón para dirigir el tráfico a través del servidor proxy. Cuando el modo proxy está habilitado, el ícono del complemento será verde, cuando esté deshabilitado, será rojo.

enchufar fragata algo más difícil de usar. Dirige a través del proxy solo el tráfico de aquellos sitios que están incluidos en su lista. El complemento tiene una lista predeterminada, así como la capacidad de agregar nuevos sitios allí por sí solo. La ventaja de esta extensión es la alta tasa de transferencia de datos.

Ya apareció un complemento, diseñado específicamente para visitar exactamente aquellos recursos que Roskomnadzor ha agregado a su "lista negra". El bloqueo de sitios por parte de esta agencia se lleva a cabo mediante el envío de direcciones IP de recursos de Internet a proveedores rusos, cuyo acceso debe cerrarse. enchufar No Zapret recopila datos sobre las direcciones bloqueadas del sitio "Antizapret.info" y luego, en función de ellos, genera de forma independiente una lista de sitios que se abrirán a través de un proxy. Todas las demás conexiones se realizarán directamente. Este complemento es conveniente porque no requiere configuración manual y proporciona una carga rápida de datos.

Debe recordarse que el uso de dichos complementos no proporciona un anonimato completo en la Web, sino que solo le permite eludir las prohibiciones establecidas por las autoridades de los países individuales. Además, como en el caso de los anonimizadores, el propietario del servidor proxy a través del cual pasa el tráfico puede, si lo desea, interceptar los datos personales de los usuarios.

"Tornavegador"

Tor es una red distribuida que proporciona a los usuarios un alto nivel de anonimato. Rastrear la ubicación real de alguien que accede al sitio a través de Tor es casi imposible, ya que el tráfico pasa de forma encriptada a través de varios nodos.

Para utilizar esta tecnología, debe descargarla del sitio web oficial e instalarla. Navegador Tor paquete. Hay opciones de navegador para operar sistemas Windows, Mac OS y Linux. Navegador Tor para Plataformas Android se llama Órbita.

La ventaja de usar "Torbrowser" es que le permite evitar el bloqueo de sitios y realizar una navegación verdaderamente anónima. La tecnología Tor también le permite crear sitios ocultos a los que solo se puede acceder. Para obtener más información sobre dichos sitios, puede visitar Hidden Wiki, un directorio de servicios ocultos, al que solo se puede acceder a través de Torbrowser.

La red Tor también tiene serios inconvenientes. En primer lugar, es una baja tasa de transferencia de datos. El hecho es que los nodos de la red son compatibles con los entusiastas, por lo que el ancho de banda de los nodos puede variar mucho. Es natural que el tráfico que pasa a través de unos pocos nodos aleatorios sea bastante lento.

Otro peligro radica en la posibilidad de escanear el tráfico de los hosts de los nodos finales, cuya información se transmite, a diferencia de los nodos intermedios, sin cifrar. Para evitar el robo de contraseñas, debe, si es posible, trabajar con aquellos sitios que admitan el protocolo https.

vpn

Una red privada virtual, o VPN, es una tecnología que permite que todo el tráfico de todas las aplicaciones pase a través de un servidor remoto, generalmente ubicado en otro país. En este caso, los datos entre el ordenador del usuario y el servidor remoto se transmiten de forma encriptada y no pueden ser interceptados por el proveedor.

La característica principal de una VPN es que absolutamente todo el tráfico se envía a través de un servidor proxy. Si usa varios navegadores, no necesita configurar cada uno de ellos por separado; el bloqueo del sitio se omitirá automáticamente.

Hay varias variedades de VPN. Por lo tanto, no será superfluo detenerse en sus características con más detalle.

PPTP: este protocolo se ha utilizado durante mucho tiempo. Es compatible con todas las plataformas y sistemas operativos populares. Puede configurar el enrutador para transmitir tráfico a través de este tipo de VPN sin instalar un adicional software. La desventaja de este protocolo es el cifrado insuficientemente confiable. Además, puede haber dificultades con una conexión PPTP a través de un módem 3G.

L2TP es un protocolo de túnel únicamente. Por lo tanto, como regla general, se usa junto con IPSec; este paquete también proporciona cifrado. Sin embargo, si solo le preocupa la cuestión de cómo eludir el bloqueo del sitio, el cifrado no es necesario. Este tipo de VPN tampoco requiere la instalación de software especial.

OpenVPN es el tipo más común de red privada virtual. Proporciona un cifrado fuerte información transmitida. Supera NAT y cortafuegos corporativos cuando se configura correctamente. OpenVPN requiere la instalación de software adicional en su computadora.

La mayoría de los servicios de VPN son de pago. VPN gratis tienen un límite en la cantidad de tráfico transmitido y recibido, o muestran anuncios en las páginas que ven. La velocidad de los servicios pagos también es, por supuesto, mucho mayor.

Proxies abiertos

Hay sitios en Internet que publican regularmente listas actualizadas de proxies abiertos. Son una lista de direcciones IP y puertos. Estos datos deben ingresarse en la red seleccionando la configuración manual del proxy antes de eso. También hay complementos de navegador que facilitan el trabajo con listas de proxy.

Los proxies abiertos pueden ser anónimos o transparentes. Al utilizar proxies anónimos, los sitios a los que acceda el usuario no conocerán su dirección IP y ubicación reales. Al utilizar información transparente sobre desde dónde accede el usuario a la Red, permanecerá abierta. Pero en cualquier caso, el bloqueo de sitios por parte del proveedor se superará con éxito.

El uso de listas abiertas de proxy es una forma bastante inconveniente de eludir la censura. Hay varias razones para esto.

- En primer lugar, la velocidad de carga de páginas a través de proxies públicos suele ser muy lenta.

- En segundo lugar, estos proxies son inestables y se cierran rápidamente.

- En tercer lugar, los piratas informáticos pueden crear proxies abiertos para recopilar contraseñas y otra información personal de usuarios desprevenidos.

Servidores DNS públicos

Otra forma efectiva de visitar libremente es usar servidores DNS públicos alternativos. De forma predeterminada, las solicitudes de recursos de Internet se procesan en el servidor DNS del proveedor. Y si se instala un programa allí para bloquear sitios en la lista negra, en lugar de un sitio prohibido, al usuario se le mostrará una página de resguardo.

El uso de servidores DNS públicos le permite ignorar el bloqueo establecido por el proveedor. Para comenzar a usar esta herramienta, basta con cambiar una vez la configuración de red del sistema operativo.

El servidor alternativo más popular hoy en día es Google Public DNS. Sus direcciones primaria y secundaria para consultas de DNS son:

- 8.8.8.8

- 8.8.4.4

Google, además de solucionar el problema de cómo eludir el bloqueo de sitios, también promete acelerar la navegación por Internet y mejorar la protección de los usuarios frente a las acciones de los estafadores informáticos.

red I2P

La red I2P descentralizada está diseñada para proteger de forma fiable el anonimato del usuario. Esta tecnología también se denomina "internet profundo", porque dentro de la red I2P hay sitios web, redes peer-to-peer, mensajería instantánea y otros servicios que son técnicamente imposibles de censurar. La invulnerabilidad de la red está garantizada mediante el cifrado y la tunelización de todo el tráfico interno. El programa cliente procesa no solo la información solicitada por el usuario, sino que también sirve como un nodo intermedio para la transmisión en tránsito del tráfico de otros participantes de la red. Como resultado, ni el ISP ni los reguladores gubernamentales pueden rastrear al destinatario final de los paquetes cifrados.

El aumento de la censura de Internet en Rusia ya ha llevado a algunos sitios populares a adquirir espejos en la red I2P. Un ejemplo es la biblioteca gratuita Flibusta, que abrió sitios en I2P y Tor.

Otra posibilidad de visitar sitios prohibidos en Rusia usando I2P es usar puertas de enlace de red anónima al Internet normal. Una seria desventaja de tales puertas de enlace es la muy baja velocidad de carga de los sitios. Se espera que a medida que aumente el número de usuarios de I2P, la velocidad de transferencia de datos también aumente tanto dentro de la red como al intercambiar datos con Internet externo.

tunelización SSH

Si tiene su propio servidor ubicado fuera de Rusia, la cuestión de cómo eludir el bloqueo del proveedor se puede resolver mediante la tunelización SSH. en este caso se utiliza como un proxy SOCKS normal.

Para usar este método, no es necesario comprar o alquilar un servidor extranjero durante mucho tiempo. Puedes utilizar el servicio Amazon EC2, que te permite utilizar un servidor dedicado por horas a un precio de tres céntimos la hora.

Configurar un túnel a un servidor remoto es simple. Basta con ingresar el siguiente comando a través de la consola:

ssh -D host local: puerto nombreusuario@dirección_servidor

- puerto - puerto abierto en su computadora;

- nombre de usuario: su inicio de sesión en el servidor remoto;

- server_address: el host del servidor remoto.

Después de eso, en la configuración de red del navegador, debe seleccionar el uso de un proxy SOCKS y especificar el puerto deseado y el host local como dirección.

otros metodos

El arsenal de métodos para eludir bloqueos es tan amplio que Descripción detallada cada uno de ellos puede tomar más de una docena de párrafos. De una forma u otra, todo se reduce a la transferencia de tráfico a través de un servidor extranjero, por lo que la lista utilizada por el proveedor ruso para bloquear sitios resulta inútil. Aquí hay una pequeña lista de las formas más interesantes.

- jap- un conocido programa para garantizar el anonimato en la Web. Pasa el tráfico a través de una cadena de servidores proxy. Tiene un modo pago que aumenta la velocidad de navegación.

- ultrasurf- un proyecto desarrollado en China para eludir la censura del gobierno. Requiere instalación de software. Por defecto, está configurado para usar el navegador Internet Explorer.

- Oso de túnel - aplicación paga para dispositivos móviles. Utiliza tecnología VPN. Tiene una versión gratuita limitada a 500 megas de tráfico al mes. Requiere personalización.

- Cebolla Pi- un dispositivo portátil que dirige todo el tráfico a través de la red Tor y distribuye el acceso Wi-Fi. Le permite navegar por Internet de forma anónima desde una computadora que no tiene instalado ningún programa para la navegación anónima. Esto puede ser conveniente si tiene que trabajar desde la computadora de la oficina o de otra persona.

Perspectivas de futuro

Es obvio que en caso de que los usuarios comiencen a eludir masivamente las restricciones de acceso a los recursos de Internet impuestas por el Estado, los censores tomarán medidas adicionales para asegurar el bloqueo de los sitios prohibidos. Métodos de limitación actividad de la red los ciudadanos pueden ser puramente técnicos y policías.

Se pueden bloquear los proxies y puntos de salida más populares de la red Tor. A los particulares se les puede prohibir el uso de VPN. Sin embargo, es prácticamente imposible limitar el uso de I2P y productos como el programa JAP. Los túneles SSH también seguirán siendo una forma confiable de sortear las prohibiciones.

La censura efectiva en Internet solo es posible si el país está completamente desconectado de World Wide Web, similar a cómo se implementa en Corea del Norte. En todos los demás casos, siempre puede encontrar formas de obtener la información que necesita.

Seamos honestos: para muchos de nosotros, nuestra computadora de trabajo es una pequeña isla de un hogar lejos del hogar. Esto es probablemente justo, dado que nuestro computadora de casa es a menudo una sucursal fuera de la oficina de la oficina. Por lo tanto, entre escribir informes y pensar en hojas de cálculo con cálculos, usamos las computadoras de nuestro trabajo para nuestra vida personal. Compramos comestibles para cumpleaños, miramos videos divertidos de YouTube y chateamos con amigos a través de ICQ o correo electrónico.

Y muy a menudo, algunas cosas son más fáciles de hacer con la tecnología del consumidor que con la tecnología empresarial, a menudo torpe: compare Gmail con un buzón corporativo.

En este sentido, surge un problema: nuestros empleadores están descontentos con nuestro comportamiento en el lugar de trabajo. En parte porque quieren que trabajemos en el lugar de trabajo. Y en parte, temen que lo que estamos haciendo esté poniendo en riesgo las redes internas de la empresa. Entonces le están pidiendo al departamento de TI que evite que arrastremos nuestra vida personal de casa al trabajo.

¿Qué, el final de la historia? Pues no, no tan rápido. Para averiguar si es posible eludir las restricciones del departamento de TI, recurrimos a expertos en recursos de red para obtener asesoramiento. Es decir, les pedimos que encontraran los 10 secretos principales que la gente del departamento de TI nos oculta. Por ejemplo, cómo ingresar a un sitio bloqueado y no dejar rastros, o cómo chatear en tiempo real sin descargar un programa prohibido para esto.

Sin embargo, para ser justos, también recurrimos a expertos en seguridad para averiguar a qué nos arriesgamos al dar estos desvíos.

Para obtener consejos sobre piratería, recurrimos a Gina Trapani, editora de Lifehacker.com, una guía de productividad en línea, Leon Ho, editor del blog Lifehack.org, y Mark Frauenfelder, fundador del blog BoingBoing.net y editor de la revista de consejos tecnológicos Make. en formato hágalo usted mismo.

Para evaluar los riesgos, hablamos con tres expertos que se ganan la vida ayudando a los departamentos de TI a escribir reglas y rastrear a los atacantes que intentan romperlas. Ellos son John Pironti, estratega jefe de amenazas de la consultora Getronics con sede en Amsterdam, especialista en seguridad de la información en PricewaterhouseCoopers Mark Loubel y especialista en amenazas del fabricante de software de seguridad McAfee Craig Schmugar.

Entonces, aquí hay 10 secretos que su departamento de TI le está ocultando y los peligros asociados con ellos, así como consejos sobre cómo protegerse y no perder su trabajo cuando los pone en práctica.

1. Cómo enviar archivos gigantes

Problema: Todos necesitamos enviar archivos grandes de vez en cuando, desde diapositivas de presentación hasta fotos de vacaciones. Pero si está enviando algo más pesado que unos pocos megabytes, corre el riesgo de recibir un mensaje de que ha excedido el límite de su empresa.

Las empresas pueden limitar la cantidad de datos que sus empleados pueden enviar por correo electrónico por una simple razón: quieren evitar la sobrecarga del servidor que los ralentizará. Y pedirle a la gerencia que aumente su límite de carga puede ser un proceso tedioso.

Maniobra de desvío: Aproveche los servicios en línea como YouSendIt, SendThisFile o DropSend que le permiten enviar archivos de gran tamaño de forma gratuita, a veces de hasta varios gigabits. Para utilizar sus servicios, generalmente debe registrarse proporcionando información personal como su nombre y dirección de correo electrónico. Luego puede ingresar la dirección de correo electrónico del destinatario y un mensaje para él o ella, y el sitio lo guiará a través de la descarga del archivo. En la mayoría de los casos, se envía un enlace a la dirección del destinatario, después del cual puede descargar el archivo.

Riesgo R: Debido a que estos sitios de servicio envían sus archivos a través de Internet, están fuera del control de la empresa. Esto hace que sea más fácil para los piratas informáticos astutos que pueden interceptar estos archivos en el camino.

Cómo protegerse R: Algunos de estos sitios tienen mejor reputación que otros. Por ejemplo, YouSendIt es una nueva empresa dirigida por ex jefe Adobe Systems y que está financiado por conocidas empresas de capital riesgo. Otros sitios similares ofrecen poca información sobre sí mismos y, por lo tanto, es más probable que creen un agujero de seguridad que el que los piratas informáticos pueden usar para robar su información.

Si los propietarios del sitio no son obvios, hay otros puntos de referencia para evaluarlo. Busque los íconos de seguridad; en Internet Explorer, parece un pequeño candado en la parte inferior de la pantalla, lo que significa que este sitio utiliza un sistema de encriptación para proteger la privacidad de la información de los visitantes.

2. Cómo usar software que tu empresa no te permite descargar

Problema: Muchas empresas requieren que los empleados obtengan permiso del departamento de TI antes de descargar el software. Sin embargo, esto puede ser problemático si desea descargar un programa que los técnicos de TI han incluido en la lista negra.

Maniobra de desvío: Hay dos formas fáciles de resolver este problema: encontrar una alternativa a este programa en Internet o llevar el programa a un medio externo.

La primera forma es más fácil. Supongamos que su empresa no le permite descargar el popular programa de chat en tiempo real AOL Instant Messenger. Todavía puede comunicarse con sus amigos y colegas usando la versión en línea del programa llamado AIM Express (AIM.com/aimexpress.adp). Además, Google tiene un servicio de comunicación en tiempo real, Google Talk, disponible en Google.com/talk. Los programas como los reproductores de música y los videojuegos también tienen sus propias versiones de Internet; por lo general, están un poco reducidas en comparación con los programas originales.

El segundo enfoque para resolver el problema es más complicado, pero con su ayuda obtiene acceso al mismo programa en su computadora. Nuestros tres expertos nombraron Rare Ideas LLC (RareIdeas.com), que ofrece versiones gratuitas de programas populares como Firefox y OpenOffice. Puede descargar programas a dispositivos portátiles, como un iPod o una unidad flash, a través del servicio de aplicaciones portátiles (PortableApps.com). Después de eso, conecta este dispositivo a la computadora de su trabajo y listo. (Sí, si su empresa prohíbe el uso de dispositivos externos considérese sin suerte.)

Riesgo: El uso de servicios en línea puede suponer una carga indebida para los recursos de la empresa. Y los programas en medios externos representan un riesgo para la seguridad. A la gente de TI le gusta mantener bajo control el software utilizado por los empleados para que, si se produce un virus u otro problema, puedan arreglarlo todo fácilmente. Si trae programas con usted, el grado de control sobre ellos se reduce.

Otra cosa a tener en cuenta es que algunos programas menos confiables, especialmente los programas para compartir archivos, pueden estar cargados con spyware.

Cómo protegerse: Si trae el programa a un medio externo, dice Lobel, al menos cambie la configuración. programa antivirus en su computadora de trabajo para escanear su dispositivo en busca de posibles amenazas. Esto es fácil de hacer yendo al menú "Configuración" u "Opciones". Del mismo modo, si usa servicios para compartir archivos, configúrelos para que otros no puedan acceder a sus archivos, ya sea a través de "configuración" u "opciones".

3. Cómo acceder a sitios bloqueados por su empresa

Problema: Las empresas a menudo impiden que sus empleados accedan a ciertos sitios, desde los realmente obscenos (sitios pornográficos) y probablemente no los más respetables (sitios de apuestas) hasta los prácticamente inocentes (sitios de correo electrónico).

Maniobra de desvío: Incluso si su empresa le impide acceder a estos sitios escribiendo su dirección en la línea superior, a veces puede escabullirse a ellos. Vas a un sitio llamado "proxy" y escribes en la barra de búsqueda la dirección de Internet que necesitas. Luego, el sitio proxy va al sitio que desea y le brinda su imagen, para que pueda verlo sin tener que ir directamente. Por ejemplo, Proxy.org sirve a más de 4 mil sitios proxy.

Frauenfelder y Trapani sugieren otra forma de lograr el mismo resultado: use Google Translate y pídale que traduzca el nombre del sitio de inglés a inglés. Simplemente ingrese el siguiente texto: "Google.com/translate?langpair=en|en&u=www.blockedsite.com", reemplazando "blockedsite.com" con la URL del sitio que desea. Google en realidad actúa como un servidor proxy, encontrando un sitio espejo para usted.

Riesgo: Si usa un sitio proxy para ver el correo o los videos de YouTube, el principal peligro es que sus superiores lo atrapen. Pero también existen amenazas de seguridad más serias. A veces, los malos que prosperan en Internet compran direcciones de sitios que tienen una o dos letras de diferencia con los sitios populares y las usan para infectar las computadoras de los visitantes con virus, advierte Loubel. A menudo, las empresas también bloquean estos sitios, pero si utiliza un proxy, estará indefenso frente a ellos.

Cómo protegerse: No se acostumbre a usar sitios proxy. Utilice este método solo para acceder a determinados sitios que su empresa ha cerrado por motivos de productividad, como YouTube. Y cuidado con la ortografía.

4. Cómo cubrir tus huellas en una computadora portátil corporativa

Problema: Si está usando una computadora portátil propiedad de la empresa para trabajar desde casa, es muy probable que la esté usando para fines personales: organizar unas vacaciones familiares, comprar libros para leer en la playa, compilar álbumes de fotos en línea, etc. Muchas empresas se reservan el derecho de monitorear todo lo que haces en esta computadora porque técnicamente es propiedad de la empresa. ¿Qué sucede si... eh... tu amigo entra accidentalmente en un sitio pornográfico o busca en Internet una cura para alguna enfermedad vergonzosa?

Maniobra de desvío: Las últimas versiones de los navegadores Internet Explorer y Firefox le permiten cubrir sus huellas. En IE7, seleccione Herramientas y luego Eliminar historial de navegación. Aquí puede eliminar todo su historial de navegación seleccionando Eliminar todo, o seleccionar algunos enlaces que desee eliminar. En Firefox, simplemente presione Ctrl-Shift-Del o haga clic en Borrar datos privados en el menú Herramientas.

Riesgo: Incluso si limpia su historial, la navegación gratuita por Internet aún lo pone en riesgo. Sin querer, puede recoger software espía en algún sitio dudoso o crear problemas legales para el jefe con su comportamiento. Si lo atrapan, en el mejor de los casos, se enfrenta a una situación incómoda y, en el peor, corre el riesgo de perder su trabajo.

Cómo protegerse: Limpie sus datos personales con la mayor frecuencia posible. Aún mejor, no use la computadora de su trabajo para nada que no quiera que su jefe sepa.

5. Cómo encontrar papeles de trabajo desde casa

Problema: Termina su trabajo tarde en la noche o los fines de semana, pero el documento que necesita se queda en la computadora de la oficina.

Maniobra de desvío: Google, Microsoft, Yahoo e IAC/InterActiveCorp ofrecen software para búsqueda rápida documentos en el escritorio de la computadora. Además, algunos de ellos permiten que una computadora busque documentos guardados en el escritorio de otra. ¿Cómo funciona? La empresa del motor de búsqueda almacena copias de sus documentos en su servidor. De esta manera, puede escanear estas copias cuando realiza una búsqueda remota.

Para usar el software de Google, uno de los más populares, debe realizar los siguientes pasos. Primero, configure una cuenta de Google en ambas máquinas visitando Google.com/cuentas. (Asegúrese de usar la misma cuenta en ambas computadoras).

Luego vaya a Desktop.Google.com y descargue el software de búsqueda de escritorio. Una vez que esté instalado, nuevamente en ambas máquinas, haga clic en Preferencias de escritorio, luego en Funciones de la cuenta de Google. Marque la casilla junto a Buscar en todos los equipos. A partir de este momento, todos los documentos que abra en ambas computadoras se copiarán en los servidores de Google, lo que permitirá realizar búsquedas en ambas computadoras.

Riesgo: Los tecnólogos empresariales están imaginando un escenario catastrófico: ha almacenado información financiera altamente confidencial en la computadora de su trabajo. Instalado un programa para acceder a estos archivos desde su computadora portátil personal. Y luego la computadora portátil se perdió. Ah ah ah.

Además, los expertos han encontrado vulnerabilidades en el programa de búsqueda de escritorio de Google que podrían permitir a los piratas informáticos obligar a un usuario a compartir archivos con ellos, dice Schmugar de McAfee. (Desde entonces, esas áreas problemáticas se han solucionado, pero puede haber otras, dice).

Cómo protegerse: Si hay archivos en la computadora de su trabajo que no deben hacerse públicos bajo ninguna circunstancia, pregunte administrador de sistema de TI para ayudarlo a instalar Google Desktop de una manera que evite filtraciones.

6. Cómo almacenar archivos de trabajo en línea

Problema: Además de la búsqueda en el escritorio, la mayoría de las personas que a menudo tienen que trabajar desde casa han encontrado su propia solución. Almacenan los archivos de trabajo en dispositivos portátiles o en la red de la empresa, desde donde luego pueden recogerlos de forma remota. Pero los dispositivos portátiles pueden ser demasiado voluminosos y la comunicación con una red de trabajo puede ser lenta y poco confiable.

Maniobra de desvío: Utilice servicios de almacenamiento en línea como Box.net, Streamload o Xdrive de AOL. La mayoría ofrece un servicio gratuito de almacenamiento de uno a cinco gigabytes de información y cobran unos pocos dólares al mes por un paquete con espacio adicional. Otro método de guerrilla es enviarte estos archivos a un correo electrónico personal, como Gmail o Hotmail.

Riesgo: Los delincuentes pueden robar su contraseña para uno de estos sitios y obtener copias del material clasificado de su empresa.

Cómo protegerse: Cuando estés por almacenar un archivo en Internet, pregúntate qué pasaría si se hiciera público o en manos del CEO de tu principal competidor. Si no pasa nada malo, entonces continúa.

Problema: Muchas empresas tienen la capacidad de rastrear correos electrónicos empleados tanto en su domicilio laboral como en otras direcciones de correo electrónico, así como la comunicación vía ICQ.

Maniobra de desvío: Cuando envía correos electrónicos desde su personal casilla de correo electrónico o desde el correo del trabajo, puedes codificarlos para que solo el destinatario pueda leerlos. A Microsoft Outlook haga clic en Herramientas, luego en Opciones y seleccione la línea Seguridad.

Aquí puede ingresar una contraseña, y nadie podrá abrir la carta sin conocer esta contraseña. (Las personas a las que están destinadas estas cartas, por supuesto, deben proporcionar esta contraseña con anticipación).

Para correspondencia personal utilizando servicios postales en Internet, utilice el consejo de Frauenfelder. Cuando revise su correo, agregue una s después de "http" en la barra de direcciones de su sitio de correo, por ejemplo, https://www.Gmail.com. De esta manera, iniciará una sesión segura y nadie podrá rastrear sus correos electrónicos. Sin embargo, no todos los servicios web admiten esto.

Para codificar sus conversaciones en tiempo real, use el servicio Trillian de Cerulean Studios, que le permite trabajar con AOL Instant Messenger, Yahoo Messenger y otros programas de chat en tiempo real y lo ayuda a codificar sus conversaciones para que nadie más pueda leerlas.

Riesgo: La razón principal por la que las empresas monitorean los correos electrónicos de los empleados es para atrapar a aquellos que comparten información confidencial. Al usar todos los trucos anteriores, puede crear falsas alarmas y hacer que sea más difícil para el personal de TI lidiar con una amenaza real.

Cómo protegerse: Use los métodos descritos solo de vez en cuando y no los use por defecto.

8. Cómo obtener acceso remoto al correo del trabajo si su empresa no quiere arruinarse con una PDA

Problema: Cualquiera que no tenga un PDA conoce este sentimiento: fuiste a un restaurante a almorzar o a tomar una cerveza después del trabajo, y todos metieron la mano en sus bolsillos para sacar su PDA, y solo tú, solo, tienes que agitar un vaso en tu mano.

Maniobra de desvío: Usted también puede mantenerse en contacto con el correo electrónico de su trabajo utilizando una variedad de dispositivos móviles. Simplemente configure su correo electrónico de trabajo para que los correos electrónicos se reenvíen a su dirección de correo electrónico personal.

En Microsoft Outlook, puede hacer esto haciendo clic con el botón derecho en cualquier correo electrónico, seleccionando "Crear regla" y solicitando que se le reenvíen todos los correos electrónicos. Luego configure su teléfono móvil para que pueda usarlo para revisar su correo electrónico siguiendo las instrucciones de su ISP (esa es la compañía que le envía sus facturas telefónicas).

Riesgo: Ahora los piratas informáticos pueden piratear no solo su computadora, sino también su teléfono.

Cómo protegerse: Hay una forma "correcta" de acceder al correo electrónico del trabajo usando varios dispositivos móviles personales tomando la contraseña y otra información del departamento de TI.

9. Cómo acceder al correo personal desde una PDA de trabajo

Problema: Si su empresa le proporcionó una PDA, probablemente se enfrente al problema opuesto. Desea revisar su correo electrónico personal tan fácilmente como su correo electrónico de trabajo.

Maniobra de desvío: Preste atención a la sección "Configuración" de su buzón personal y asegúrese de tener activado el POP (protocolo de correo), utilizado para recibir correo a través de otras direcciones. Luego vaya al sitio web de su proveedor de servicios BlackBerry PDA. Haga clic en el botón "Perfil", busque la sección Cuentas de correo electrónico ("buzones") y seleccione Otras cuentas de correo electrónico ("otros buzones"). Luego haga clic en Agregar cuenta ("agregar un cuadro") e ingrese información sobre su cuenta personal dirección de correo electrónico. Ahora tu correo personal irá al mismo lugar que el correo corporativo.

Riesgo: Su empresa probablemente tenga un arsenal de seguridad y antivirus y software espía. Cuando recibe correo personal en su BlackBerry, pasa por estas barreras de seguridad. Esto significa que el software espía o los virus pueden ingresar a su PDA a través de su correo electrónico personal, dice Schmugar de McAfee.

Peor aún, dice, cuando conectas tu BlackBerry a la computadora de tu trabajo, existe la posibilidad de que este spyware se transfiera a tu disco duro.

Cómo protegerse: Cruce los dedos y confíe en que su ISP Correo electrónico hace todo lo posible para proteger contra virus y spyware (quizás lo haga).

10. Cómo fingir que estás trabajando

Problema: Estás haciendo una búsqueda web vital y, de repente, tu jefe aparece detrás de ti. ¿Tus acciones?

Maniobra de desvío: Presione Alt-Tab rápidamente para minimizar una ventana (como la que está explorando ESPN.com) y abra otra (en preparación para la presentación de hoy).

Riesgo: La buena noticia es que, en lo que respecta a la seguridad de la empresa, esto no amenaza nada.

Cómo protegerse: Ponte a trabajar.

¿Te gusta que alguien decida por ti qué sitios visitar, qué leer, qué ver, qué descargar, con quién comunicarte y cómo vivir? Para mí, definitivamente no. Mientras tanto, la práctica de bloquear recursos web para ciertos delitos se está extendiendo cada vez más.

Casi todas las semanas escuchamos sobre el cierre de uno u otro portal de Internet de los visitantes rusos. Además, los empleadores están haciendo su parte. ¡No nos quedemos de brazos cruzados mirando esto! Hablemos de cómo eludir el bloqueo de sitios web de forma sencilla y gratuita.

Cómo eludir el bloqueo de sitios web: rápido, fácil y gratis

vpn

vpn(redes privadas virtuales) se utilizan no solo para acceder a una Intranet corporativa o privada, sino también para el anonimato en la World Wide Web. A diferencia de las extensiones del navegador, pasan a través del proxy todo el tráfico de la computadora o red local.

Para navegar en sitios cerrados, debe instalar una aplicación VPN. La mayoría de ellos, desafortunadamente, son pagos, pero recogí algunos gratuitos para ti.

En mi opinión, el mejor servicio VPN gratuito es Freemer.org. Él:

- de habla rusa.

- Comprensible.

- No tiene restricciones en la cantidad de tráfico.

- Admite un catálogo de sitios visitados con frecuencia, que puede crear usted mismo. Simplemente vaya a Freemer.org, agregue el recurso web deseado a la lista y, después de un tiempo, aparecerá en la aplicación. Esto es más conveniente que usar los marcadores del navegador.

- Funciona automáticamente. no tiene ajustes manuales, lo que significa que no permitirá que te confundas o hagas algo mal.

- Elija siempre un servidor que pueda proporcionar la conexión más estable y rápida al recurso web deseado.

- Protege de manera confiable su IP real y todos los datos transmitidos contra fugas en manos de extraños.

Cómo usar Freemer

Para agregar un sitio bloqueado al directorio de Freemer, vaya a , ingrese su URL en el campo que se muestra en la captura de pantalla y haga clic en el botón Agregar.

Para ir a cualquier recurso ya incluido en la lista, inicie la aplicación y haga clic en " Directorio de sitios web". O ingrese su URL en la barra de direcciones y haga clic en " Encontrar«.

Una vez que encuentre el sitio web que desea en el directorio, simplemente haga clic en su miniatura. Después de unos segundos, se abrirá en la misma página.

¿Quieres entrar en RuTracker.org? ¡No hay problema! Y al hacer clic en la estrella en la esquina superior derecha de la ventana, la agregará a marcadores visuales navegador más libre.

Para obtener información adicional sobre cualquier sitio del catálogo: descripción, etiquetas de búsqueda, captura de pantalla de la página principal, haga clic en el botón en miniatura " Más«.

Para ir rápidamente a este sitio desde la página de descripción, haga clic en " Tocar". ¡Es así de simple!

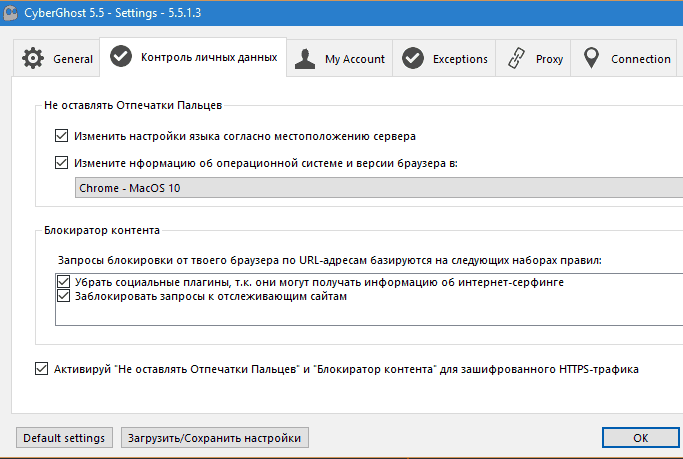

En el segundo lugar de la lista de los mejores servicios VPN, lo pondría porque:

- multiplataforma: funciona con Windows, Linux, OS X, Android e iOS;

- lleva a cabo el proxy a través de los servidores de varios estados;

- no establece límites en la cantidad de tráfico;

- proporciona una buena velocidad de conexión;

- oculta de forma segura los datos originales del usuario;

- hace posible cambiar la información sobre sistema operativo y navegador web.

Otras aplicaciones de servicio VPN:

Omitir el bloqueo usando anonimizadores es conveniente y hermoso, pero no sin fallas. La desventaja de todos estos servicios es el soporte limitado: por ejemplo, son inútiles para acceder a portales de juegos y multimedia. A menudo, los recursos web multiestructurados no se abren bien en ellos, con numerosos guiones y transiciones complejas. Sucede que el diseño de la página está distorsionado: los bloques se desplazan y el texto se extiende. En una palabra, es mejor usar anonimizadores para lo que están "afilados".

Modo turbo del navegador

El modo turbo, que acelera la carga de contenido web, también se utiliza para acceder a sitios bloqueados. Es cierto, no para todos y no en todas partes. Al funcionar en modo turbo, el navegador dirige el tráfico no por la ruta habitual, sino a través de un servidor proxy (nodo de red intermedio), donde se comprimen los datos. Omitir el bloqueo es una característica no documentada y un buen regalo para los usuarios.

Opción " Turbo» está disponible de forma predeterminada en Opera, Yandex.Browser y algunos navegadores web para plataformas móviles. En el resto necesita ser instalado como una extensión.

En Opera, el botón de activación del modo turbo se encuentra en el menú principal:

En Yandex.Browser, la función está habilitada en la configuración:

La extensión turbo para Google Chrome se llama "" (Traffic Saver), y Mozilla Firefox, desafortunadamente, hoy no tiene análogos.

extensiones del navegador

Para acceder a los recursos bloqueados conviene utilizar anonimizadores en forma de extensiones de navegador que dirigen el tráfico web primero a los servidores proxy, y de ahí a los espacios abiertos. red global bajo IP cambiada. Por lo tanto, si el sitio está cerrado para los visitantes de Rusia, la dirección IP de otro estado servirá como "llave de la puerta de entrada".

La extensión friGate CDN fue desarrollada para eliminar el bloqueo de recursos que cayeron bajo las sanciones de las agencias gubernamentales, por cierto, hoy nuestros favoritos están entre ellos. La lista de páginas en desgracia se almacena en la propia aplicación y el usuario tiene la oportunidad de reponerla.

Los servidores proxy están ubicados en diferentes estados. Cuando abre una página prohibida, una pequeña ventana le mostrará bajo la bandera de qué país se encuentra aquí. Si desea seleccionar un servidor diferente, haga clic en la imagen de la bandera.

friGate es compatible con los navegadores Opera, Mozilla Firefox y Google Chrome.

Existen otras extensiones con características similares:

A diferencia de friGate, Zenmate, Browsec y Hola encriptan y redirigen todo el tráfico del navegador a servidores repartidos por todo el mundo.

Colina

La última herramienta de desvío de bloqueo en la revisión de hoy es . Utiliza la tecnología de "enrutamiento de cebolla", cuya esencia es que toda la información transmitida se cifra repetidamente (en capas) y pasa a través de una cadena de nodos intermedios. Esto proporciona el más alto nivel de anonimato y garantiza el acceso a cualquier sitio bloqueado, aunque ralentiza notablemente las comunicaciones.

Para navegar constantemente por la red Tor, por regla general, no se necesita, pero cuando se agotan todas las posibilidades para acceder al preciado recurso, solo se guarda.

Y una pregunta más preocupa a muchos: usando los medios para eludir la cerradura, ¿estamos infringiendo la ley? ¡No! Nada de lo que hablé en el artículo está prohibido en Rusia. Al menos hoy no estamos amenazados con ningún castigo por esto.

El 16 de mayo de 2017, el presidente de Ucrania, Petro Poroshenko, firmó un decreto sobre nuevas sanciones contra Rusia, en relación con el cual todos los proveedores de Internet deben bloquear el acceso a las redes sociales rusas más grandes, así como a los servicios de Yandex. En este artículo, escribimos en detalle cómo evitar el bloqueo en dispositivos móviles y computadoras

Cómo evitar el bloqueo en un teléfono inteligente

La forma más fácil de eludir el bloqueo en su teléfono inteligente es usar los servicios de VPN. vpn es una red intermediaria privada virtual que le permite acceder a Internet desde una dirección IP extranjera (ID del dispositivo). Los programas que proporcionan VPN solo necesitan activarse una vez, después de lo cual puede usar Internet y las aplicaciones sin pasar por las restricciones sobre la ubicación del usuario. Los siguientes servicios gratuitos demuestran una buena velocidad: a pesar del uso de servidores de otros países, la velocidad de carga de los sitios prácticamente no cambia.VKontakte en Ucrania en Android

Hola es una de las aplicaciones de suplantación de ubicación más populares en Internet. La característica clave de este programa era la capacidad de establecer una conexión VPN para ciertas aplicaciones y no para toda la red en su conjunto.

Touch VPN es otra aplicación VPN popular. Se destaca por una gran selección de servidores disponibles: puede "sentarse" desde 19 países, incluida Rusia. El programa tiene una función de advertencia sobre la conexión a una red insegura. Gracias a esto, siempre puedes usar VPN en puntos de acceso público sin preocuparte por la confidencialidad de la información transmitida.

VKontakte en Ucrania en iPhone / iPad

TunnelBear es uno de los servicios VPN más populares del mundo. Tienda de aplicaciones, que se ha hecho famoso por su sencillez, así como por un diseño bonito y comprensible. La aplicación es gratuita, pero solo proporciona 500 MB de "internet anónimo" por mes. Si necesita ilimitado, tendrá que pagar.

Interfaz Hola (izquierda) y ZenMate (derecha)

Hay muchas extensiones de navegador, estas son solo las más populares: Hola y ZenMate. En la mayoría de los casos, en las extensiones, debe seleccionar manualmente el servidor virtual red privada. Para que la velocidad sea lo más rápida posible, debe especificar una de las regiones cercanas.

Hola VPN para navegadores:

- Firefox (enlace directo)

Funcionamiento de la función VPN integrada de Opera

Otra forma de eludir el bloqueo de ubicación es usar navegadores con una VPN integrada. El navegador más famoso de este tipo es Opera. Este navegador web tiene una VPN incorporada que se puede activar en la configuración.

Redes privadas virtuales en Tor

Otro navegador notorio es Tor, que utiliza una red de servidores anónimos. A diferencia de todos los métodos anteriores, este navegador puede proporcionar anonimato completo en Internet. Sin embargo, es poco probable que un simple usuario lo necesite.

Métodos alternativos para evitar el bloqueo

Página principal del anonimizador Cameleo

Si los métodos anteriores para eludir el bloqueo no le convienen, puede usar anonimizadores. El anonimizador es un sitio en el que debe ingresar la dirección de la página web requerida (por ejemplo, vk.com), después de lo cual el anonimizador descargará esta página, la procesará y transferirá los datos al usuario por su cuenta. beneficio. Este método es notable porque brinda la posibilidad de acceder a sitios bloqueados de forma anónima sin instalar software adicional (navegador, extensión o cliente VPN). Los anonimizadores rusos más famosos son: Cameleo, NoBlockMe y PingWay.

Otra forma de cambiar la información sobre su ubicación sin usar programas adicionales es cambiar el servidor DNS (una computadora que almacena una base de datos de correspondencias entre direcciones IP y nombres de dominio de host).

A cambiar servidor DNS en Windows 10, 8.1 u 8, debe seguir estos pasos:

Internet es diversa. Una enorme cantidad de contenido de muy diferente naturaleza está disponible para usuarios de todo el mundo. Sin embargo, este mismo contenido no siempre coexiste con el marco legislativo de un país en particular, por lo tanto, las autoridades reguladoras intentan ocultar de los usuarios los recursos, cuyo contenido de alguna manera se cruza con la letra de la ley. introduciendo restricciones y bloqueos. La Federación Rusa no fue la excepción, en la que los usuarios también se ven obligados a recurrir a varios trucos para abrir páginas de Internet bloqueadas.

Navegador Opera y su sistema de derivación de bloqueo integrado

Para empezar, vale la pena considerar con más detalle Navegador Ópera, que en 2016 adquirió su propia VPN (Virtual Private Network - red privada virtual).

Como parte del navegador, este complemento es absolutamente gratuito, mientras que su trabajo se caracteriza por altos índices de estabilidad y velocidad de la conexión a Internet. Inicialmente, la visualización del botón de lanzamiento de esta opción está deshabilitada, para activarla es necesario realizar los siguientes pasos:

- Abra el menú de configuración. En las últimas versiones del navegador, el ícono de configuración se muestra en el panel rápido, y el menú también se puede abrir escribiendo "opera: // configuración /" en la barra de direcciones.

- Haga clic en la pestaña "Seguridad" a la izquierda.

- En la ventana principal del navegador, baje hasta el bloque "VPN".

- Marque la casilla junto a la línea "Habilitar VPN", después de lo cual aparecerá el botón requerido a la izquierda de la barra de direcciones.

Al hacer clic en este botón, el navegador mostrará un menú desplegable donde puede habilitar o deshabilitar la opción, ir al bloque de configuración y también seleccionar la ubicación de los servidores que actúan como intermediario de la red: Ubicación óptima, Europa , América, Asia. Por supuesto, usar una VPN afecta directamente a la velocidad de conexión, cualquier servicio de prueba de velocidad te ayudará a probar los servidores y elegir el más adecuado.

extensiones del navegador

En los navegadores que no tienen un anonimizador incorporado, el bloqueo se puede omitir mediante complementos que funcionan según el principio de encriptar el tráfico de la sesión dentro del navegador de forma similar a Opera VPN. La lista de complementos es impresionante, de los cuales vale la pena señalar los más populares:

- fragata - utilizado en navegadores Chrome y Firefox y es un complemento de proxy clásico. Dispone de una lista de recursos propia y actualizada, gracias a la cual se mantiene el acceso a las direcciones web requeridas por el usuario, y también se mantiene una velocidad aceptable.

- Browsec VPN: disponible para Chrome, Firefox y Opera, funciona como agente proxy.

- Yandex Access: funciona en la mayoría de los navegadores basados en el motor Chromium. Diseñado principalmente para el acceso gratuito a los sitios de los grupos Yandex, VK y OK.

- Data Saver es un complemento de Chrome que comprime datos para ahorrar tráfico utilizando los servidores de Google. Debido a los eventos recientes sobre el bloqueo masivo de muchas direcciones IP, puede volverse inestable.

- - un complemento que funciona en Opera, Firefox y Chrome. Proxy anonimizador con la capacidad de protección adicional conexión inalámbrica.

vpn

El principio de VPN, cuyo uso es ofrecido por empresas de terceros, es similar a lo que hace Opera VPN, con la única diferencia de que el canal de comunicación está encriptado no a nivel del navegador, sino a nivel de la red, lo que le permite para organizar una interacción de red segura sin estar atado a un navegador específico. Hay servicios pagos y gratuitos que brindan este servicio. Los más populares entre la mayoría de los usuarios son gratuitos, pero la mayoría de las veces ofrecen servicios limitados (velocidad y tiempo de conexión, cantidad de datos transferidos, así como la posible falta de selección de país).

Entre los servicios más utilizados se encuentran:

- CyberGhost VPN es un programa para Windows, Android, Mac OS e iOS que proporciona una transferencia de datos anónima y confidencial. Funciona a través de la suplantación de identidad tradicional de direcciones IP y el cifrado de tráfico.

- Hotspot Shield Free: se puede usar no solo como un medio para evitar el bloqueo, sino también como un medio para proteger los datos personales mediante el envío de datos a través de HTTPS.

- OkayFreedom VPN es un servicio clásico que ofrece el uso de servidores tanto en Rusia como en EE. UU., Europa y Asia.

- SoftEther VPN es un interesante proyecto VPN basado en la interacción voluntaria de usuarios de redes comunes de todo el mundo. La velocidad de conexión es notablemente más baja, pero se ofrece un nivel de cifrado de alta calidad.

- Avast SecureLine VPN es una aplicación cliente-servidor desarrollada para Windows, Android, Mac OS X e iOS. La capacidad de proteger cualquier red, incluidas las inalámbricas, así como anonimizar y cifrar datos.

- F-Secure Freedome VPN es otro cliente VPN multiplataforma que, además de la funcionalidad estándar, tiene la capacidad de bloquear páginas web y aplicaciones móviles peligrosas.

DNS

A veces es posible eludir el bloqueo de un recurso en particular usando cambio forzado DNS. El servidor DNS en este caso se utilizará como servidor proxy, redirigiendo el tráfico de usuarios. En este caso, el bloqueo no funcionará y no habrá problemas con el acceso a sitios prohibidos.

Ahora, en la era de los dispositivos inalámbricos, hay un enrutador disponible en casi todos los hogares. Por lo tanto, sería más conveniente cambiar el servidor DNS en él. Al configurar DNS en el enrutador, cualquier página web prohibida estará disponible desde cualquier dispositivo y no es necesario que cambie la configuración de DNS.

Varios servicios que brindan servicios similares:

- Google Public DNS es un servicio gratuito que es muy capaz de actuar como un reemplazo de calidad para el sistema de nombres de dominio del proveedor local debido a su buen ancho de banda y conexión estable.

- OpenDNS Premium DNS: además de la función básica de proporcionar DNS, brinda protección antiphishing y servicios de bloqueo de malware. significa estable y conexión confiable así como de alta velocidad.

- Norton ConnectSafe es un servicio que proporciona servidores DNS y protección de la red local contra sitios maliciosos. No requiere instalación de software especializado.

Navegador Tor

Tor es un sistema de servidor proxy organizado que utiliza los principios de tunelización virtual y proporciona anonimización y encriptación de datos. Esto se logra gracias al llamado enrutamiento cebolla, que encripta los datos transmitidos en capas en varios nodos de la red. Además, no está sujeto a análisis de tráfico.

Componente de cliente multiplataforma gratuito de esta red compleja, cuyo uso prácticamente elimina la interferencia de terceros en intercambio de información usuario con los sitios que necesita, bloquea información sobre la dirección IP real y también evita fácilmente el bloqueo de sitios.

Por supuesto, con una organización de red multicomponente de este tipo, es imposible evitar el problema principal: una velocidad de conexión muy baja, aunque este es un precio más que razonable para el anonimato completo y la protección de los datos personales.